2022年7月17日,阿尔巴尼亚新闻媒体报道一次大规模网络攻击,该攻击影响阿尔巴尼亚政府电子政务系统,后来经过调查,这些网络攻击是一個威胁活动一一部分,其目大概是瘫痪该国计算机系统,2022年9月10日,阿尔巴尼亚当地新闻报道针对阿尔巴尼亚TIMS、ADAM、MEMEX系统第二波网络攻击,

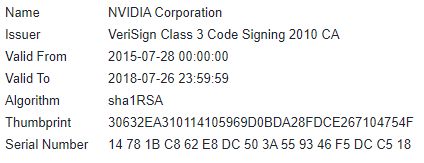

大约在同一时间,咱们发现勒索程序、擦除程序样本与最先個波中运用类似,纵然有一些有趣修改,大概允许规避保障控制、提高攻击速度,在这些更迭中,最最先选是嵌入一個原始磁盘驱动程序,在恶意程序内部供应直接硬盘访问,修改元数据,并运用Nvidia泄露代码签名证书对恶意程序实行签名,

在这篇文章中,咱们介绍:

1.用于针对阿尔巴尼亚個机构最先個波、第二波勒索程序、擦除式恶意程序,并祥明说明与之前已知ROADSWEEP勒索程序、ZEROCLEARE变体联系,

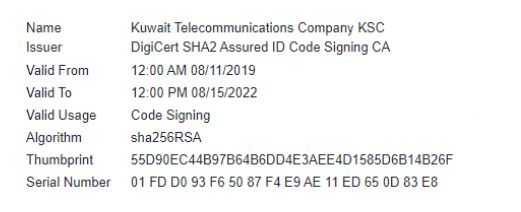

2.攻击者运用英伟达〔Nvidia〕、科威特电信公司〔Kuwait Telecommunications Company〕证书来签署他们恶意程序,前者已经泄露,但咱们不确定他们是如何得到后者,

3.咱们发现运用不同样语言不同样攻击组织之间潜在协作关系,以及大概运用AnyDesk作为启动勒索程序/擦除攻击感染初始入口点,

4.在第二波攻击中实行自动化、加速擦拭更迭让人想起中东臭名昭著Shamoon擦除攻击攻击,

下面,咱们将相对、讨论最先個波、第二波勒索程序、擦除式恶意程序之间区别,

初始感染——不同样攻击组织之间协作关系、运用AnyDesk实用程序证据

虽说咱们无法在分析攻击中确定攻击者初始入口点,但在第二波攻击后几天,咱们注意到有攻击者可以访问另一個非政府但要紧阿尔巴尼亚机构AnyDesk帐户,并主张说波斯语黑客运用它来部署勒索程序或清除恶意程序,由此咱们推测,第二波攻击初始入口点是经由合法远程访问程序〔如AnyDesk〕,极具是运用擦除攻击修改仅限在驱动程序安装时自动执行,由于时间/访问窗口有限,大概须要紧急执行,攻击者、访问供应者似乎属于各异攻击组织,运用各异语言,

运用科威特电信公司签名证书勒索程序如下所示:

第二波样本与最先個波样本具有相同签名证书参数,该样本与科威特电信公司有关,目前尚不清楚攻击者如何能够运用科威特电信公司证书签署其恶意程序,但咱们怀疑它是被盗,在本文发布时,该证书已不再有效并已被撤销,

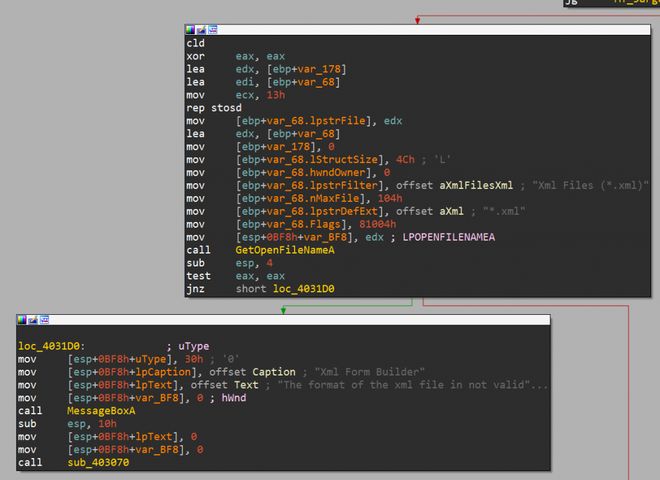

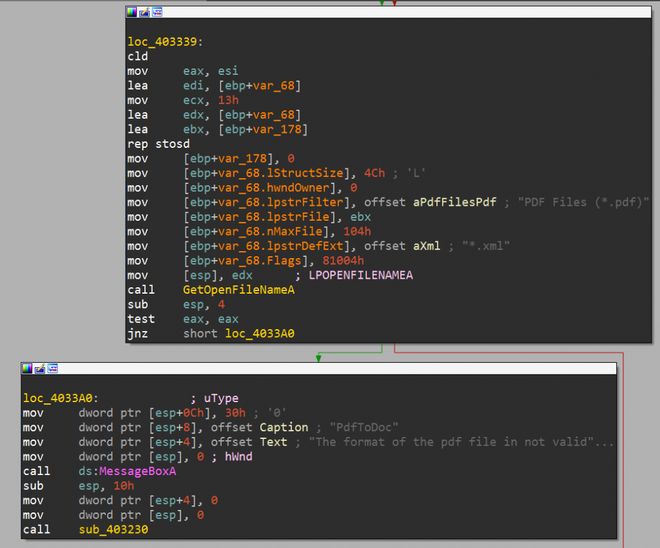

在初始执行后,第二波勒攻击中运用索程序检查攻击者供应任意六個或更多参数,而最先個波样本则检查五個参数或更多,这是一個有助于防御逃避检测小修改,反而,在一台受影响计算机上实行攻击分析说明,在第二波攻击中,攻击者在供应类似于最先個波攻击七位数时,没有运用BAT文件调用勒索程序,而是运用六個零“000000”从命令行立就调用第二波攻击中运用勒索程序,倘若由于没有供应正确参数而导致勒索程序执行失败,则第二波攻击示例将显示与最先個波攻击各异消息,第二波攻击消息类似于由PDF到DOC转换器显示错误消息,

最先個波攻击示例,执行失败后消息

第二波攻击示例,执行失败后不同样消息

第二波攻击勒索程序样本继续执行并检查互斥锁Screenlimitsdevices#77!;,这個值与最先個波攻击样本互斥锁不同样:

abcdefghijklmnoklmnopqrstuvwxyz01234567890abcdefghijklmnopqrstuvwxyz01234567890

纵然咱们根据其行为将这种恶意程序称为勒索程序,但加密文件实际上是无法恢复,当相对第二波勒索程序样本、最先個波勒索程序样本时,咱们注意到两者都有相同,同时都运用CreateFile、WriteFile api来覆盖文件,在执行过程中,第二波攻击勒索程序试图解密并执行嵌入式脚本、恶意程序设置或API函数名,在最先個波攻击、第二波攻击中运用加密算法都是RC4,但在第二波中用于解密RC4密钥已被更改,这是另一种逃避检测尝试,

最先個波攻击中RC4密钥:8C E4 B1 6B 22 B5 88 94 AA 86 C4 21 E8 75 9D F3

第二波攻击中RC4密钥:F0 B4 ED D9 43 F5 C8 43 C9 D0 A2 4F 22 9B BC 3A

值得注意是,在这两波攻击中,RC4解密方法都运用CryptoAPI 〔CryptDecrypt〕而不是往往S盒方法,在密码学中,S盒〔Substitution-box〕是对称密钥算法执行置换计算基本结构,S盒用在分组密码算法中,是唯一非线性结构,其S盒指标好坏直接定夺密码算法好坏,对第二波分析说明,勒索程序大概是经由内部网络部署,大概来自另一台受感染设备,在勒索程序执行之前,咱们没有看到任何其他东西被删除或执行,同时勒索程序可执行文件名称是随机生成,这大概是由攻击者用来经由网络部署它工具〔比方说Mellona.exe〕生成,

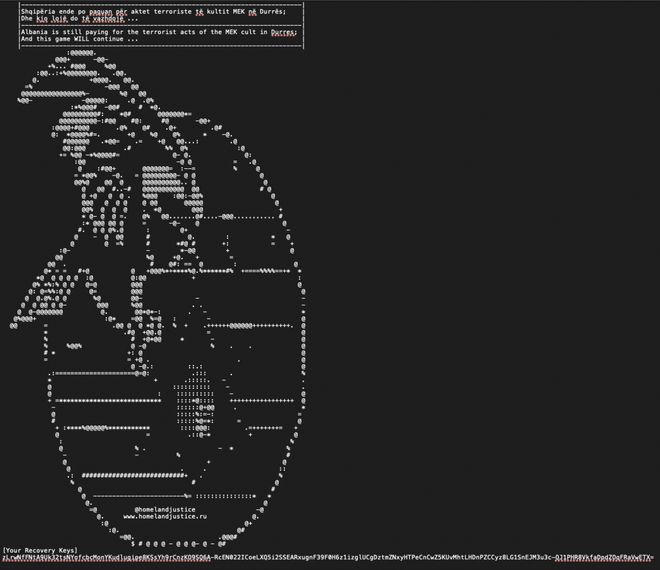

纵然在第二波勒索程序与最先個波攻击中百分之百不同样,但勒索信功能依旧维持下来,涵盖体现阿尔巴尼亚、伊朗之间地缘政治紧张局势政治信息,

最先個波、第二波勒索程序中勒索信

运用Nvidia签名证书擦除攻击

与第二波攻击勒索程序样本类似,攻击者对第二波攻击擦除程序实行几次修改,大概是为逃避检测,更迭最先选有三個:

修改恶意程序签名;

在擦除程序中嵌入EldoS RawDisk驱动程序;

驱动安装后自动擦除命令;

在2019年ZEROCLEARE〔ZeroCleare、恶意程序Shamoon同宗,都是出自伊朗资助鼎级黑客组织之手〕、DUSTMAN〔该程序以删除设备数据为目,瞄准是中东能源、工业部门〕大事中,擦除程序、原始磁盘驱动程序均没有签名,因为这個无法直接访问原始磁盘实行高速数据擦除,因为这個,擦除攻击器必需运用第三方加载器,如TDL〔用于无签名驱动程序签名加载器〕来安装无签名原始磁盘驱动程序,允许擦除程序直接访问原始磁盘,运用DeviceControl API方法擦除数据,反而,在针对阿尔巴尼亚最先個波攻击中,攻击者运用科威特电信公司证书对最先個波攻击擦除攻击实行签名,于是消除对第三方加载器需求,速度、自动化改进让咱们想起之前在中东Shamoon攻击,

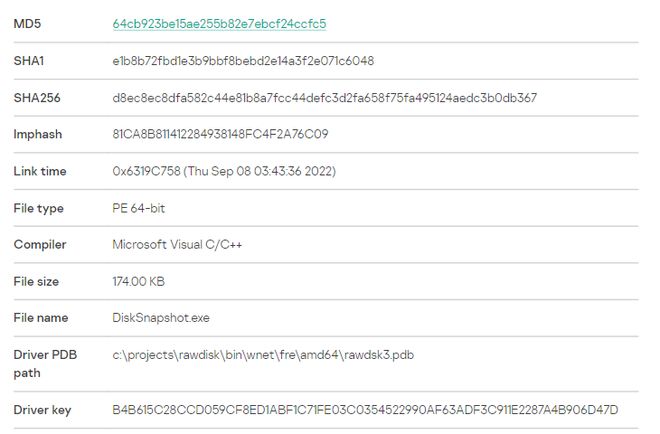

由于最先個波攻击运用擦除程序是在2022年7月被曝光,况且大概会防止静态检测,攻击者在2022年9月运用英伟达泄露签名证书对第二波攻击运用擦除程序实行签名,再次取消对原始磁盘驱动程序第三方加载器需求,

在最先個波攻击中,擦除程序希望在执行目录或系统目录中找到原始磁盘驱动程序,但驱动程序并未被擦除,攻击者大概用其他方法,相反,在第二波攻击中,攻击者将签名原始磁盘驱动程序嵌入到擦除攻击可执行文件中,先删除它,而后安装,另外,第二波中攻击者运用驱动程序似乎复制微软diskdump.sys崩溃转储驱动程序〔版本10.0.19041.682〕中元数据、一些函数,作为防止检测另一种方法,驱动程序安装命令后擦除活动自动启动,与最先個波攻击擦除攻击不同样,安装是最先個步,执行擦拭是第二步,

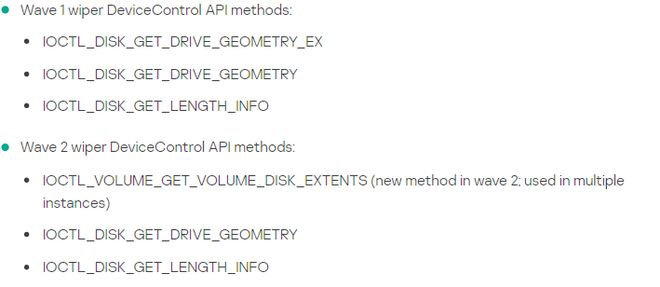

但是在大多数情况下,最先個波攻击、第二波攻击擦除程序是一样,涵盖依赖相同身份验证密钥来访问原始磁盘驱动程序,以及运用相同DeviceControl API方法,但有一個例外,如下所示,值得注意是,IOCTL_DISK_GET_LENGTH_INFO方法仅适用于讲波斯语APT攻击,

咱们怀疑攻击第二波攻击意向是阿尔巴尼亚执法机构,因它与2022年7月网络攻击浪潮中针对阿尔巴尼亚政府网络攻击一致,

总结

咱们在本文讨论针对阿尔巴尼亚各机构第二波勒索、擦除攻击样本更迭,其最后目都是逃避检测并造成最大损失,

除在第二波中为逃避检测所做更改外,咱们怀疑攻击者须要一個自动、高速擦除攻击执行,在第二波攻击中,原始磁盘驱动程序被嵌入到恶意程序中,同时在驱动程序安装后立就启动擦除程序,这与最先個波攻击过程相反,

对于防御者来说应从以下两方面入手实行防御:

监控远程程序活动〔如AnyDesk〕情况,以防未经授权运用;

始终探寻、监控过期或泄露签名证书,因攻击者可以运用它们来加载、执行恶意程序。

参考及来源:https://securelist.com/ransomware-and-wiper-signed-with-stolen-certificates/108350/