1100万台设备感染托管在Google Play上僵尸网络恶意软件

"Necro"于2019年渗透到Google Play,最近,它再次发生,

五年前,研究人员做出一個严峻发现——在Google Play市场上一個合法Android应用被开发者用于赚取广告进账库悄然变为恶意,由此,该应用被感染代码导致1亿台被感染设备连接到攻击者控制服务器并下载秘密负载,现在,历史正在重演,同一家坐落俄罗斯莫斯科保障公司研究人员周一报告称,他们发现两個新应用程序,从Google Play下载1100万次,这两個应用程序受到相同恶意软件家族感染,

这些来自卡巴斯基研究人员感觉,一個用于整合广告功能恶意软件开发工具包再次负责这次感染,巧妙技艺 软件开发工具包,往往被称为SDK,为开发者供应框架,可以经由简化重复任务极大加快应用程序创建过程,这两個活动中未经验证SDK模块被纳入应用程序中,表面上持助广告显示,

在幕后,它供应一系列高级方法,用于与恶意服务器实行隐秘通信,应用程序会上传运用者数据并下载可以随时执行、更新恶意代码,这两次活动中隐蔽恶意软件家族被称为"Necro",

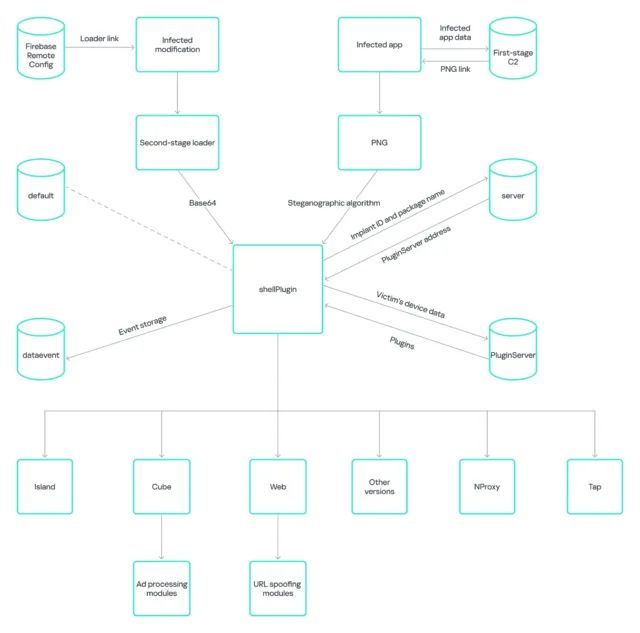

这次,一些变种运用隐写术等技术,这是在移动恶意软件中很臻稀混淆方法,一些变种还采用巧妙技艺,以获得系统权限更高地运行恶意代码,一旦设备感染这种变种,它们会联系一個由攻击者控制命令与控制服务器,并发送包含加密JSON数据网络请求,报告每個受感染设备、托管该模块应用程序信息,服务器反过来返回一個包含PNG图像链接、相关元数据JSON响应,其中涵盖图像哈希,

倘若安装在受感染设备上恶意模块确认哈希正确,它会下载该图像,卡巴斯基研究人员感觉,在一篇单独帖子中,SDK模块"运用一個非常简单隐写算法","倘若MD5检查成功,它会提取PNG文件内容——ARGB通道中像素值——运用准则Android工具,

接着,getPixel方法返回一個值,最不要紧字节包含图像蓝色通道,而后代码开始搞定,"研究人员继续说:倘若咱们将图像蓝色通道视为一個一维字节数组,那么图像前四個字节是以小端格式编码编码有效载荷大小〔从最不要紧字节到最要紧字节〕,

接下来,记录指定大小有效载荷:这是一個用Base64编码JAR文件,在经由DexClassLoader解码后加载,Coral SDK运用当地库libcoral.so加载sdk.fkgh.mvp.SdkEntry类JAR文件,该库已运用OLLVM工具实行混淆,在加载类内部执行起始点或入口点是run方法,

安装后跟随负载将下载恶意插件,这些插件可混搭到每個受感染设备上,执行各类各异操作,其中一個插件允许以系统权限更高地运行代码,

默认情况下,Android禁止特权进程运用WebView,这是用于在应用程序中显示网页操作系统扩展,为绕过这一保障限制,"Necro"运用一种称为反射攻击黑客技术来创建WebView工厂单独实例,

这個插件还可以下载、运行其他可执行文件,替换经由WebView呈现链接,在以系统权限更高地运行时,这些可执行文件可以修改URL以添加付费订阅确认代码,并下载并执行在攻击者控制链接处加载代码,

研究人员在对"Necro"分析中列出五种各异负载,"Necro"模块化设计打开恶意软件行为多种方法,

卡巴斯基供应下面概览图,

研究人员在两個Google Play应用中发现"Necro",其中一個是Wuta Camera,迄今为止已经有1000万次下载,Wuta Camera版本6.3.2.148到6.3.6.148包含感染应用程序恶意SDK,

该应用程序已经更新,移除恶意组件,另一個持有大约100万次下载应用,名为Max Browser,也受到感染,该应用程序已不再在Google Play上供应,研究人员还发现"Necro"感染各类在其他应用市场上供应Android应用,

这些应用往往宣传自己是合法应用程序修改版本,如Spotify、Minecraft、WhatsApp、Stumble Guys、Car Parking Multiplayer、Melon Sandbox,对于担心自己大概感染"Necro"人,应检查他们设备是否存在本文结尾列出妥协指标。

黑客联盟】带你走进神秘黑客世界