编译 | Tina、核子可乐

因工程师被没成熟黑客“收买”,微软、英伟达等多家企业源代码被批量偷走,

本周,微软与身份管理平台 Okta 双双披露由 Lapsus$ 一手策划违规行为,作为网络犯罪领域一股“新势力”, Lapsus$ 特意从大企业处窃取数据,并以公开数据内容为要挟迫使受害企业支付赎金,经过调查发现,该组织不是什么最具威胁意义“国家性”组织,其带头人但是是一位不够 18 岁青少年,况且尚未受到正式犯罪指控,

大型企业在保障上投入万人团队、千亿资产,持有高大上零信任、无密码认证等方案,却抵挡不住一位没成熟人采用旁门左道实行攻击,在本文中,咱们将一同解 Lapsus$ 前世今生,看看他们如何用相对简单技术犯下一起起惊天大案,

1 入侵多家企业,公司疲于应付

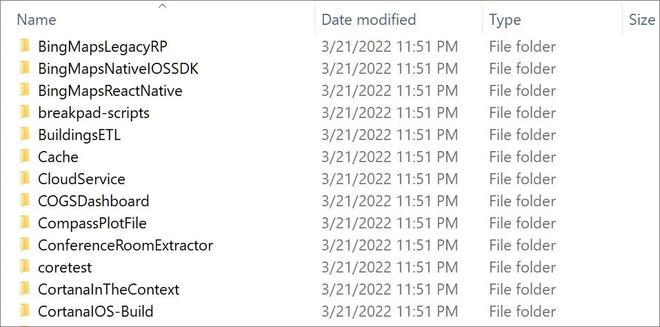

本周,微软被证实泄露 Bing、Cortana 、其他项目源代码,大约 37GB ,黑客组织 Lapsus$ 表达其中包含 90% Bing 源代码以及大约 45% Bing Maps 、 Cortana 语音助手代码,

泄露源代码项目

在最新发布一篇博文中,微软证实受到 Lapsus$ 黑客组织敲诈,该组织入侵微软某個员工账户,“有限访问”项目源代码存储库,微软坚称,泄露代码还没有严重到导致风险升高,“咱们保障措施不依赖代码保密”,

微软一直相当看重企业保障,还曾挖来前亚马逊高管查理・贝尔,担任新成立保障、合规、身份与管理部门,该部门员工预计将超过 1 万人,占微软员工总人数〔约 20 万人〕 5%,在网络保障投入、进账上,微软其实已变成网络保障霸主,但意外是,投入这般之大,也能被 Lapsus$ 轻易攻破,

在此之前,Lapsus$ 已经泄露来自 Okta、英伟达、三星、育碧数据,

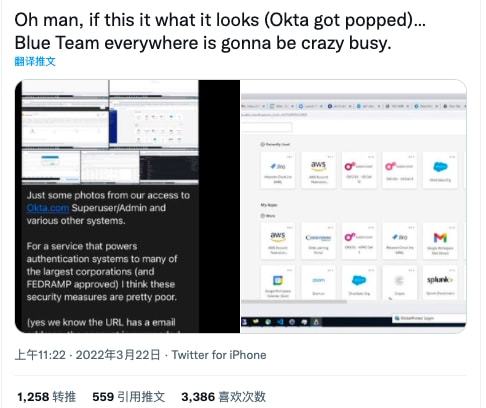

Okta 是一家为 FedEx 等供应身份验证服务大型公司,据其网站数据说明他们持有超过 15,000 名客户,本周二,Okta 确认攻击者在 2022 年 1 月访问其员工一台笔记本电脑,约 2.5% 客户大概受到影响,比方说客户数据已被查看,

Okta 发表多次调查进展并实行网络研讨会演示,声称是第三方客户持助工程师帐户遭到破坏,到底持有多家不同样文化第三方承包商在现在是很正常事情,该账户功能有限,黑客仅实行 5 天时间访问,但 Lapsus$ 在 Telegram 中写道,事实上他们对 Okta 系统实行数個月访问,还发布内部系统屏幕截图,显示入侵账户为超级运用者,能够修改、访问客户帐户,

今年 2 月底,Lapsus$ 公开承认对英伟达实行网络攻击,声称持有来英伟达大约 1 TB 数据,仅硬件文件夹就有 250GB,其中包含“所有最近 Nvidia GPU”高度机密 / 秘密数据等,

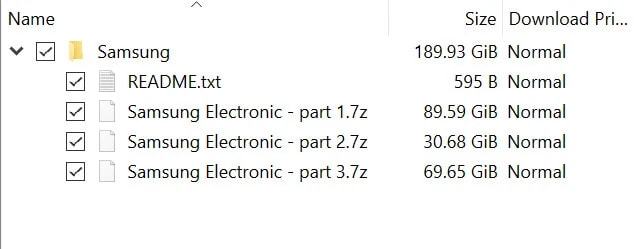

3 月初,黑客组织 Lapsus$ 在此发布一张三星软件里 C/C++ 指令截图,随后便对泄密内容实行公布,包含用于敏感操作三星 TrustZone 环境中安装每個受信任小程序 〔TA〕 源代码、所有生物特征解锁设备算法、所有最新三星设备引导加载程序源代码、三星激活服务器源代码、用于授权、验证三星帐户技术完整源代码、来自高通机密源代码等,3 月 7 日,三星发布声明证实数据泄露大事,数据高达 190G,

3 月 12 日,Ubisoft 发布公告,声称该公司经历“网络保障大事”,虽说攻击者在破坏公司保障方面尝试似乎都失败,但育碧还是启动全公司范围密码重置作为预防措施,

2 来自微软调查结果:经由收买员工成功入侵意向企业

Lapsus$ 犯罪“最先秀”是在 2021 年 12 月,当时勒索对象是巴西卫生部,在随后几個月中,伴随 NVIDIA、三星、沃达丰等多家著名企业进入受害者名单,Lapsus$ 名头也是越来越响,

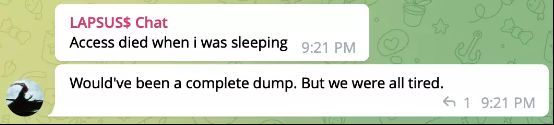

3 月 22 日〔本周二〕,Lapsus$ 又经由自己 Telegram 频道放出最新消息,称正在发布窃取自微软源代码,微软方面在周二博文中表达 Lapsus$ 下载操作被中途拦截,因为这個并未拿到完整源代码,之所以能够火速发现,是因 Lapsus$ 在下载尚未结束时就开始“庆功”、在 Telegram 频道上公开讨论起这次非法入侵活动,

Lapsus$ 小组一名成员在 Telegram 频道上承认,当时从微软处下载源代码操作确被截断,

微软在博文中写道,“对方公开披露提醒咱们火速升级呵护措施,微软团队得以干预并打断对方数据下载,在调查中,咱们发现有一個账户遭到盗用,导致对方获得有限访问权限,”从这次大事看,Lapsus$ 似乎很像那种初出茅庐、迫切想闯出一番名号毛头小子——但恰恰相反,Lapsus$ 攻击策略相当成熟、值得企业保障部门高度Follow,微软表达,Lapsus$〔微软内部将其定名为 DEV-0537,典型工程师命名方法〕最先选经由社会工程实行非法入侵,具体来讲,Lapsus$ 会对意向组织及其协作伙伴〔比方说客服腹地、服务台〕员工展开贿赂或欺诈,借此获取内部访问权限,

微软写道,“微软公司发现该团伙经由收买员工〔或来自供应商 / 业务协作伙伴员工〕成功入侵意向组织情况,”

博文进一步补充道:

“DEV-0537 还发布广告,表达他们愿意购买针对特定攻击意向凭证,明目张胆地拉拢内部员工或承包商,要达成交易,同谋一方必需供应自己登录凭证并经由多因素验证〔MFA〕提示,或者替该团伙在公司就业站上安装 AnyDesk 或其他远程管理软件,借此协助攻击者获得对已验证系统控制权,除这個,对于意向组织及其服务商 / 供应链之间保障访问与业务关系,DEV-0537 还准备其他多种破坏方法,”

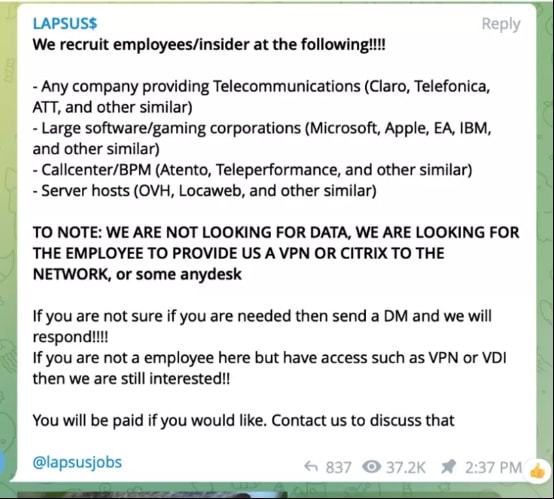

目前,Lapsus$ Telegram 频道已经持有 45000 多名订阅者,微软指出,Lapsus$ 曾在该频道中发布一则广告,希望招募各最先选手机厂商、大型软件与游戏公司、托管服务企业以及客服腹地内部员工,

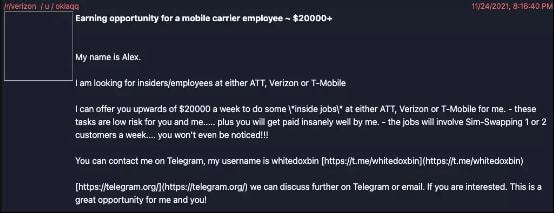

有消息人士告诉咱们,至少自 2021 年 11 月以来,Lapsus$ 就一直经由各個社交媒体平台收买企业内部员工,去年,Lapsus$ 团伙重心成员之一就过去运用“Oklaqq”、“WhiteDoxbin”等昵称在 Reddit 上发布招聘信息,表达愿意为 AT&T、T-Mobile 以及 Verizon 员工开出每周 2 万美元价码,换取对方为其执行某些“内部就业”,

Lapsus$ 重心成员 Oklaqq〔又名 WhiteDoxbin〕曾提出以 2 万美元每周价码,收买美国各最先选移动运作商内部员工,

Lapsus$ 相当一一部分招聘广告是用英语、葡萄牙语撰写,根据网络情报公司 Flashpoint 解释,该团伙大一部分受害者〔其中 15 家〕也都集中在南美洲与葡萄牙,

Flashpoint 在分析报告中写道,“Lapsus$ 目前并未运作任何明网 / 暗网泄密网站或传统社交媒体账户——他们仅经由 Telegram 与电子邮件实行运作沟通,Lapsus$ 似乎经验老到,正发起一波又一波引人注目数据泄露大事,该团伙宣称并未接受国家层面持助,因为这個其背后运作者很大概经验丰富、也展露出深厚技术知识与本事,”

微软则提到,Lapsus$ 之所以想要从意向组织员工個人电子邮箱账户下手,是因他们清楚目前大一部分员工都会配合 VPN 来远程访问雇主网络,

微软写道,“在某些情况下,Lapsus$ 会先说针对并夺取個人或私人〔非就业相关〕账户,静待对方完成访问后再搜寻可用于访问企业系统其他凭证,探究到员工经常会运用個人账户或号码作为双因素验证或密码恢复方法,所以该团伙也定夺借此实行密码重置、账户恢复操作,”在其他一些情况下,Lapsus$ 也过去致电意向组织服务台,试图用话术诱导技术持助人员重置高权限账户凭证,

微软还解释道,“该团伙会派出一位以英语为母语成员,运用之前收集到信息〔比方说個人资料图片〕与客服人员交谈,借此增强社会工程效力,从已经观察到情况来看,DEV-0537 会尝试回答恢复提示难题,比方说‘您居住最先個条街道’或者‘母亲本姓’,借此博取客服人员信任,目前很多组织都采用外包格局客户服务,DEV-0537 策略正是要利用这种断裂关系、欺骗客服人员交出手中权限提升本事,”

Lapsus$ 经由 Telegram 频道招募企业内部员工,

3 经由换手机卡绕过保障机制

微软提到,Lapsus$ 还用换手机卡方法访问过意向组织根本账户,期间,攻击者会以贿赂或诱导方法让移动运作商员工将意向手机号码转移到他们指定设备中,以此为基石,攻击者就能获得经由短信或电话发送给受害者仅此一次密码,并借此重置以短信格局实行验证在线账户密码,

微软写道,“他们策略涵盖呼叫格局社会工程、换手机卡以实行账户接管、访问意向组织员工個人电子邮箱账户、收买意向组织员工 / 供应商 / 业务协作伙伴以获取访问凭证并经由多因素验证〔MFA〕、并在意向已经发现威胁后入侵其紧急沟通呼叫,”

Unit 221B 是一家来自纽约网络保障咨询企业,公司最先席研究官 Allison Nixon 一直密切Follow手机换卡这类网络犯罪活动,Nixon 曾与保障厂商 Palo Alto Networks 开展协作,在 Lapsus$ 成立之前就跟踪过其中几位成员,根据永久研究,他们发现该团伙一直在利用社会工程技术腐蚀各大移动运作商内部员工与承包商,

Nixon 解释道,“Lapsus$ 大概是最先個個‘另辟蹊径’犯罪团伙,也让整個世界都意识到电信运作体系并非铁板一块、其中存在着诸多可资利用‘软意向’,在此之前,网络犯罪团伙很少会这样探究难题,”

微软指出,Lapsus$ 还过去部署“Redline”密码窃取软件、在公共代码 repo 中搜索暴露密码、以及从犯罪论坛处购买凭证、会话令牌,上述,只要能够成功侵入受害者组织,Lapsus$ 对具体攻击思路并非挑剔,

另外还有個有趣点,Nixon 发现,Lapsus$ 团伙中至少有一名成员似乎参与去年针对游戏开发商 EA 入侵,勒索方表达倘若不支付赎金、就会公开 780 GB 游戏源代码,在接受媒体采访时,黑客们宣称他们用于访问 EA 数据 EA Slack 频道身份验证 cookie 是从 Genesis 暗网市场上买来,

根据当时媒体报道,“黑客们表达,他们运用身份验证 cookie 伪装成已经登录 EA 员工账户、进而接入 EA Slack 频道,之后,他们又欺骗 EA IT 持助人员交出公司内部网络访问权限,”

为什么 Nixon 敢断言 Lapsus$ 大概率就是 EA 攻击大事幕后黑手?因前文招聘信息截图中发生“WhiteDoxbin/Oklaqq”似乎正是 Lapsus$ 团伙耀领者,况且曾在多個 Telegram 频道中运用过多种昵称,但 Telegram 有一项功能,会将同一账户下所有昵称划归相同 Telegram ID,因为这個可以看出这背后指向都是同一個人,

早在 2021 年 5 月,WhiteDoxbin Telegram ID 就过去在 Telegram 服务上创建账户,用于发起分布式拒绝服务〔DDoS〕攻击,当时他们将自己称为“@breachbase”,去年 EA 被黑消息最新正是由运用者“Breachbase”在英语黑客社区 RaidForums 上发布、并在地下网络犯罪分子中引发强烈反响,顺带一提,RaidForums 网站最近已经被 FBI 查封,

4 带头大哥居然是一位没成熟人?

Nixon 提到,作为相对明确 Lapsus$ 带头大哥,WhiteDoxbin 跟去年买下 Doxbin 网站买家基本就是同一個人,Doxbin 是個纯文本网站,任何人都可以在其中发布信息,也可以随时查询数十万已经公开“人肉搜索”数据,

很明显,Doxbin 这位新主人表现不佳,导致网站多位重心成员毫不客气地对其管理本事批判一番,

Nixon 提到,“此人绝对不是個好管理员,甚至无法让网站维持正常运行,Doxbin 社区对此相当不满意,于是开始针对 WhiteDoxbin、甚至实行骚扰,”

Nixon 还指出,2022 年 1 月 WhiteDoxbin 不情愿地放弃对 Doxbin 网站控制权,将论坛折价卖回之前所有者,但就在放弃所有权之前,WHiteDoxbin 经由 Telegram 向公众泄露整個 Doxbin 数据集〔涵盖尚未正式发布、仅作为草稿保存私人搜索结果〕,

Doxbin 社区自然对此反应激烈,并对 WhiteDoxbin 本人展开一场堪称史上最百分之百“人肉搜索”,甚至公开一张据称是他本人在英国家附近拍下夜游照片,

根据 Doxbin 运用者们说法,WhiteDoxbin 钱来自买卖零日漏洞——也就是各类流行软件与硬件中存在、但连开发商都没有察觉保障漏洞,

Doxbin 上资料显示,“他在慢慢赚到钱后,又进一步扩大漏洞利用范围,几年之间,他净资产已经细读超过 300 比特币〔接近 1400 万美元〕,”

2020 年,WhiteDoxbin 又在 RaidForums 上以 Breachbase 身份亮相,他们拿出价值 100 万美元比特币,打算批量收购来自 Github、Gitlab、Twitter、Snapchat、Cisco VPN、Pulse VPN 等各类远程访问 / 协作工具中零日漏洞,

Breachbase 曾于 2020 年 10 月在 Raid Forums 上发帖称,“我最先批预算是价值 10 万美元比特币,任何供应有价值信息人都能拿到 1 万美元比特币,另外,倘若你认识有其他人或者地方在出售这些信息,也请回复,注意:你供应零日漏洞必需具有高 / 重大影响,”

但目前 WhiteDoxbin 真实姓名并未被公开,理由是他还是個没成熟人〔目前 17 岁〕、况且尚未受到正式犯罪指控,但 Doxbin 人肉搜索条目中已经包含 WhiteDoxbin 人家成员個人信息,

Nixon 表达,在组织 Lapsus$ 之前,WhiteDoxbin 过去是某自称“Recursion Team”网络犯罪团伙创始成员,根据网站归档信息,该团伙最先选参与手机换卡及“假报警”攻击,就虚构炸弹威胁、人质劫持等暴力场景向警方上报,诱导对方前往预先设计致命埋伏,

Recursion Team 现已解散,但他们遗下网站这样写道,“咱们由网络爱好者组成,主修保障渗透、软件开发与僵尸网络等技能,咱们计划大有可为,期待着你加入!”

https://www.bleepingcomputer.com/news/microsoft/lapsus-hackers-leak-37gb-of-microsofts-alleged-source-code/

https://www.theverge.com/2022/3/22/22990637/okta-breach-single-sign-on-lapsus-hacker-group

https://twitter.com/theprincessxena/status/***24856580

https://twitter.com/_MG_/status/***65382920

https://krebsonsecurity.com/2022/03/a-closer-look-at-the-lapsus-data-extortion-group/

活动专家推荐

4 月 15、16 日,DIVE 全球基石软件独创大会〔线上〕来啦!本次大会将围绕操作系统、中间件、编译语言、数据库、微服务等不同样领域做深入探讨,也将聚焦人才建设、投资、创业等难题实行洞察、分析,

其中,「操作系统研发实践」专场,将、大家一起走进国产操作系统研发背后,深入解其研发难点及最新进展。识别图中或点击“阅读原文”报名,届时就可观看大会全部精彩内容!