网络钓鱼:黑客如何绕过双重身份验证

为防范网络钓鱼攻击,在线平台供应商在其网站上实施双重身份验证流程,但现在,黑客可以更简单地绕过这种呵护,已经开发两种工具来自动化该过程并同时发动数百次攻击,

入侵测试人员、黑客能够在其软件库中添加一种自动化网络钓鱼攻击方法,该方法可以阻止双重身份验证〔2FA〕,同时不易检测、阻止,该工具包于上個月在阿姆斯特丹Hack in the Box会议上发布,并在几天后在GitHub上发布,它有两個组件:一個名为Muraena透明反向代理、一個名为NecroBrowserDocker容器,用于自动化Headless Chromium实例,

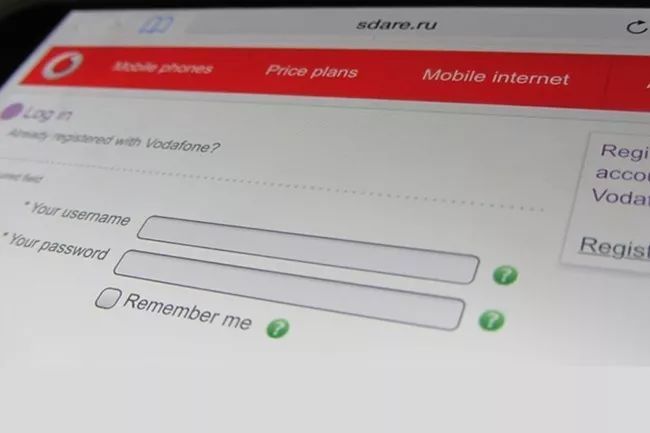

传统网络钓鱼攻击涵盖创建托管在攻击者控制Web服务器上虚假登录页面,其域名类似于意向网站域名,但这种静态攻击对运用双重身份验证在线服务无效,在这种情况下,确实没有与合法网站交互来触发仅此一次代码生成,倘若没有这些代码,攻击者无法运用网络钓鱼凭据登录,

一种不是新攻击,但更容易启动

要克服2FA,攻击者必需确保其网络钓鱼网站充当代理服务器,代表受害者将请求转发到合法网站并为其供应实时响应,最后意向不光是获取运用者名、密码,还涵盖现实世界网站与关联帐户关联会话cookie,这些可以放在浏览器中,直接访问与之关联帐户,而无需实行身份验证,

这种代理技术并非新技术,同时已为人所知很长时间,但设置此类攻击须要技术知识,同时须要配置多個独立工具〔如NGINX Web服务器〕作为反向代理,而后,攻击者必需在过期之前手动泄露被盗会话cookie,另外,一些网站运用子资源完整性〔SRI〕、内容保障策略〔CSP〕等技术来防止“代理”,有些网站甚至会阻止根据标头自动浏览器,

Go下网络钓鱼站点创建工具

创建Muraena、NecroBrowser是为打败这些呵护措施并使大一部分过程自动化,这意味着更多攻击者现在可以发起可以覆盖2FA网络钓鱼攻击,这些工具是由浏览器开发框架项目〔BeEF〕前开发者员Michele Orru、Bettercap项目成员Giuseppe Trotta创建,

Muraena是用Go编程语言编写,这意味着它可以在Go可用任何平台上编译、运行,部署后,攻击者可以配置其网络钓鱼域并为其获取合法证书,比方说运用Let加密证书颁发机构,该工具包含一個充当反向代理最小Web服务器、一個自动确定合法网站代理资源爬网程序,代理在传输之前透明地重写从受害者收到请求,爬网程序会自动生成JSON配置文件,而后可以手动编辑该文件以绕过更复杂Web站点上各类防御,

一旦受害者登陆由Muraena供应持助钓鱼网站,登录过程就像真实网站一样,系统会提示运用者输入其2FA代码,一旦他供应同时身份验证完成,代理就会窃取会话cookie,后者往往由浏览器存储在文件中,并在后续请求期间供应,这允许网站自动为该浏览器供应访问帐户一段时间- 会话持续时间- 而无需再次请求登录密码,Muraena可以自动将收集会话cookie转发到其第二個组件NecroBrowser,它可以立就开始泄露它们,

同时生成数百個容器

NecroBrowser是一种微服务,可经由API实行控制,并配置为经由在Docker容器中运行Chromium Headless实例执行操作,根据服务器上可用资源,攻击者可以同时生成数十個或数百個这样容器,每個容器都会从受害者身上窃取会话cookie,

僵尸浏览器实例执行操作可以百分之百自动化,比方说,根据帐户类型,它大概意味着截取电子邮件,启动密码重置,将恶意密钥上传到GitHub或向邮箱添加恶意地址,浏览器实例还可用于收集社交网络上联系人、朋友信息,甚至可以在蠕虫攻击中向这些朋友发送网络钓鱼邮件,

搞定方案很少

不幸是,很少有技术搞定方案百分之百阻止此类服务器端网络钓鱼攻击,Muraena开发说明SRI、CSP等技术疗效有限,可以绕过自动化,另外,该工具显示2FA不是万无一失搞定方案,

这种类型代理网络钓鱼无法阻止某些2FA实施,运用USB硬件令牌运用者持助通用第二因子〔U2F〕准则,这是因这些USB令牌经由浏览器奠定与合法网站加密验证连接,该浏览器不经由攻击者反向代理,另外,由SMS接收或由移动认证应用程序生成根据代码搞定方案易受攻击,因受害者必需手动输入,

警惕是必需

另一种技术搞定方案可以是浏览器扩展,其检查运用者是否在正确网站上输入他凭证,Google为Chrome开发一個名为Password Alert扩展程序,倘若运用者试图在不属于Google网站上输入其Google凭据,则会向运用者发出警告,

教育运用者维持警惕并确保他们运用正确域名向正确网站实行身份验证依旧非常要紧。存在TLS / SSL指示符、有效证书不够以将网站视为合法网站,因现在可以全民免单轻松获取证书,因为这個大多数网络钓鱼站点将与HTTPS兼容

文章来源:http://www.leadyou.cn/portal/article/index?id=470501

喜欢就共享一下吧~