先来看几起 SQL 注入保障大事:

Joomla 对象注入漏洞

大事概述:2015年10月29日国外著名CMS〔内容管理系统〕Joomla,爆出存在SQL注入漏洞,该漏洞影响 1.5 到 3.4.5 所有版本,漏洞利用无须登录,直接在前台就可执行任意PHP代码,这個漏洞在libraries/joomla/sesion/sesion.php文件中,joomla将HTTP_USER_AGENT、HTTP_X_FORWARDED_FOR直接存入到session中, 只需将恶意代码放在 User-Agent 或 X-Forwarded-For 中发送给网站,将网站返回cookie值带入第二個请求中,就可触发漏洞,或是在最先個個请求中指定cookie值,在第二次中带上同样cookie值也能触发漏洞,并会在phpinfo〔〕返回结果,

危险指数:★★★★★★☆☆☆☆

一句话点评:joomla发生SQL注入很多,但发生这般严重漏洞,还属世所罕见,此漏洞接近通杀joomla全版本,后续影响值得咱们持续Follow,

Joomla 是国外CMS〔内容管理系统〕,对于国内技术人员来说,相对陌生,但Joomla染指两個大项目,大家应该极具解:

GitHub

全世界最大同性交友网站,其实是重型武器库,没有什么小工具在这里是找不到,还记得咱们SQL在线答题小程序吗:

就是我在这里找到,

JetBrains

好用到爆编程工具,倘若你是Java,Python系编程人员,就使要装X,JetBrains 也是你神器,能让程序员满意工具,那必然是好工具,

东欧黑客利用SQL注入漏洞成功攻破英议会官网

一位绰号"Unu"罗马尼亚黑客在自己博客上披露,他发现英国议会官方网站上存在SQL注入漏洞,而这些漏洞则暴露很多机密信息,涵盖未加密 登录证书等,利用这种漏洞,他宣称只要在浏览器中网页地址后面加上数据库指令,就可以从网站后台服务器上窃取到有关机密数据,更糟糕是,当局对该网页漏洞防范意识、反应速度都很难让人满意,

总以为保障部门会对SQL注入引起足够多Follow,但事实上注入依旧是网站被黑,被脱裤最常用手段,

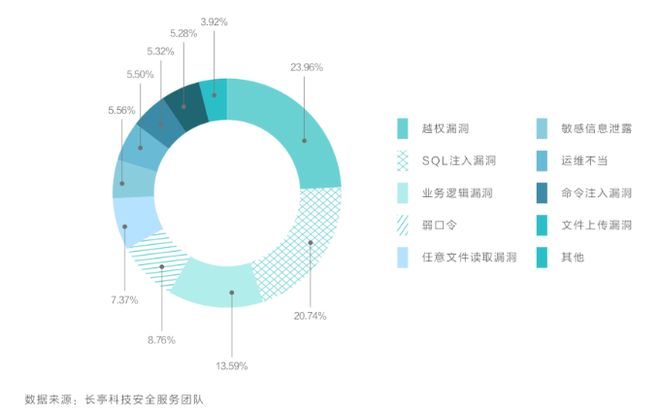

〔图片来源:保障牛〕

截止2017年,保障牛统计称SQL注入依旧是Top1保障风险大事,

且各家网络保障公司都称 SQL注入黑洞依旧风险巨大,

那么 SQL 注入原理是什么呢?来看個简单例子

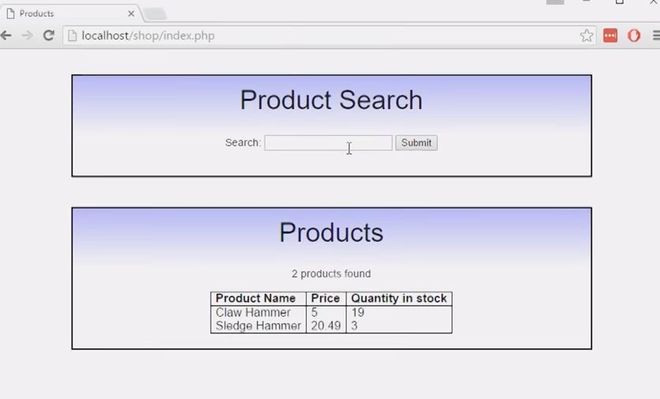

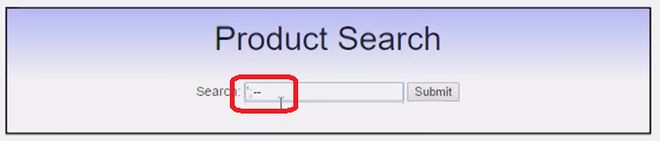

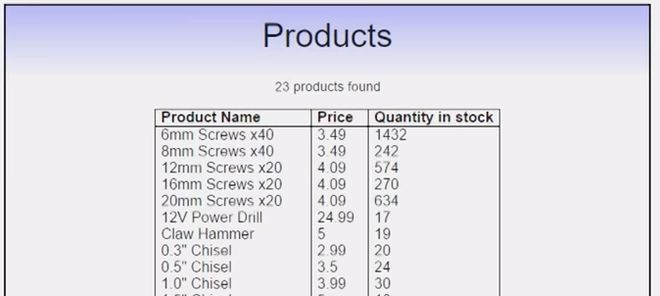

一個简单产品搜索界面表单,根据产品名字来搜索产品对应价格与库存:

〔来源:https://www.youtube.com/watch?v=ciNHn38EyRc〕

来看下搜索整個过程:

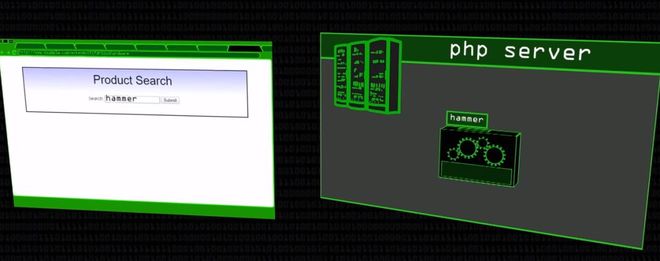

给 php server 发送 hammer 根本字:

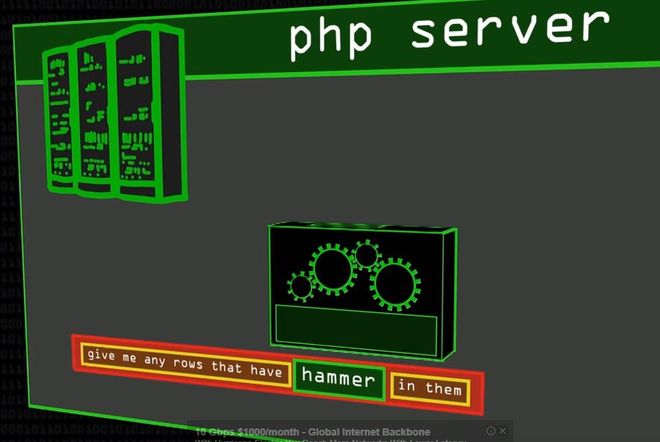

php 应用向数据库发送查找 hammer 指令:

数据库收到搜索指令,返回查询结果

作为C/S,B/S过来程序员,大概是会这么搞定整個流程:

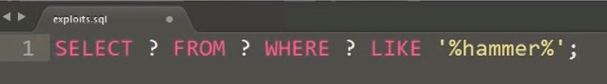

先有一個基本动态SQL语句:

前端 UI 会发送搜索根本字符串 hammer ,经由 php server程序,最后落脚到数据库,我猜 php 应该是这样脚本:

db.execute〔"select * from prod where like '%searchKeyword%' ",searchKeyWord〕注:1〕这里 searchKeyword 就是搜索框里捕获运用者输入字符串变量2〕prod 是存放产品信息表

让咱们改写一下:

假如,咱们把单引号'提前,加上 ";--", ,那么作用就是查询所有产品,而所做事情,就是把hammer替换成 "';--"而已,整個SQL语句就转变这样:

select * from prod where like '%'; --? : 表达数据库字段或者表名;断句符号--注释符号

结果就是查询到所有产品:

这,就是简单一次SQL注入。

想想看,这倘若是你同事,老板工资库,亦或是银行账户,A股股票交易账户,酒店开房记录,想象空间是不是更大?

文章转载自公众号

有关SQL , 作者 Lenis